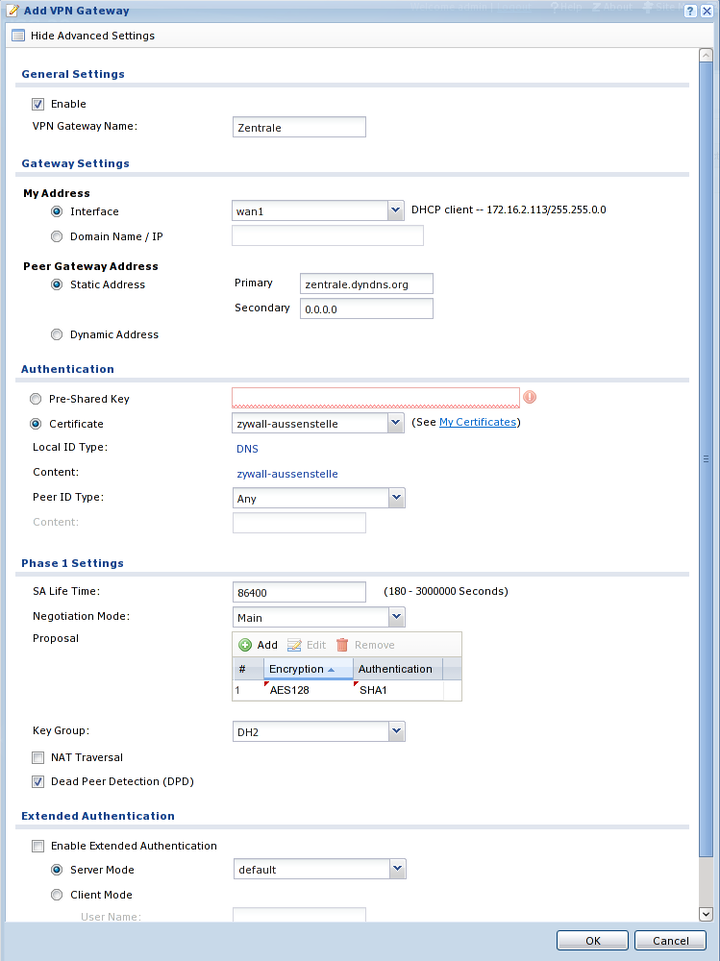

Öffnen Sie das Menü "". Legen Sie mit "" eine neue IKE-Verbindung zu einer Gegenstelle an.

Klicken Sie auf "", um alle nötigen Felder angezeigt zu bekommen.

Geben Sie die IP oder den DNS-Namen des Intra2net Systems als Peer Gateway Address ein. Auch wenn das Intra2net System eine dynamische IP mit DynDNS verwendet, müssen Sie "" wählen.

Stellen Sie die Authentifizierung auf Zertifikate und wählen das vorhin erstellte Zertifikat für die ZyWALL aus.

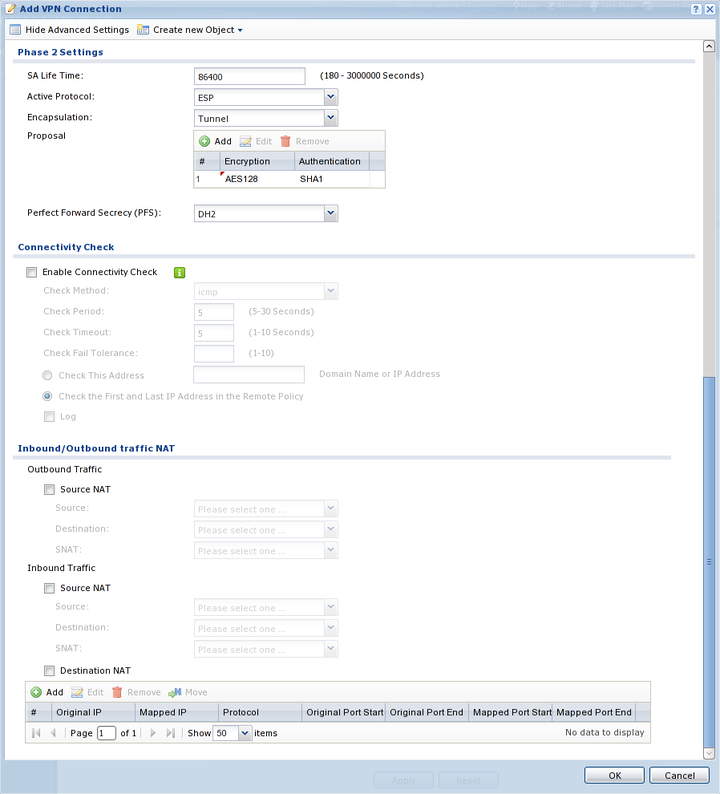

Wählen Sie AES128 und SHA1 als Proposal aus, die passende "" ist DH2.

Sollte sich die Zywall oder das Intra2net System hinter einem NAT-Router befinden, müssen Sie die Option "" aktivieren.

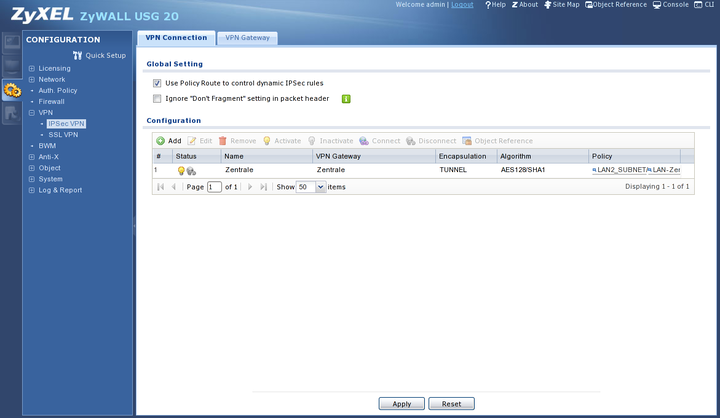

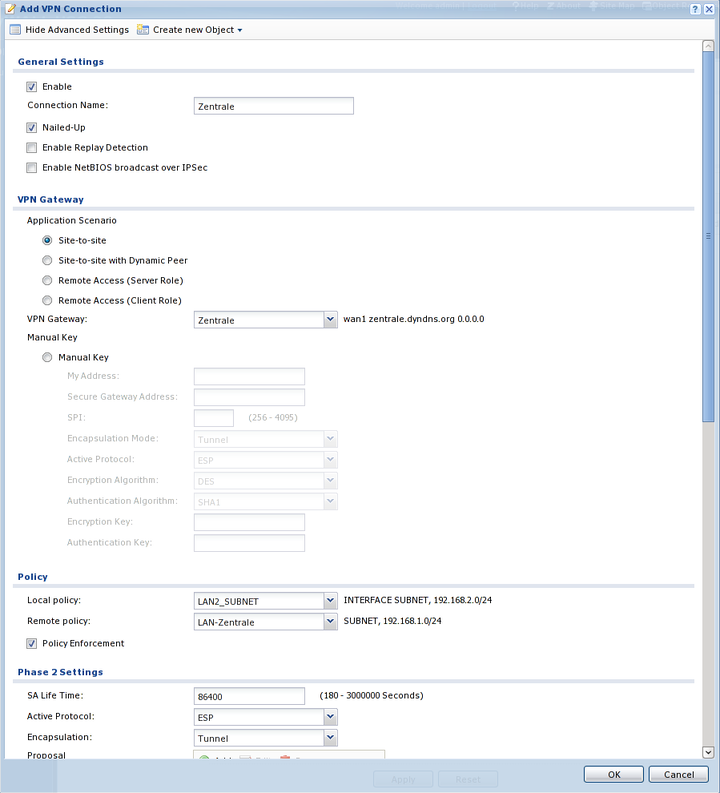

Öffnen Sie das Menü "". Legen Sie mit "" eine neue IPSec-Verbindung an.

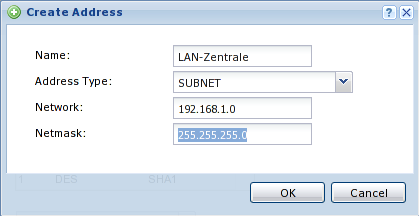

Legen Sie ein Netzwerkobjekt für das Netz der Gegenstelle an. Verwenden Sie dazu das Menü "". Verwenden Sie als Typ

SUBNETund tragen die Netzadresse und Netzmaske ein.

Klicken Sie auf "", um alle nötigen Felder angezeigt zu bekommen.

Stellen Sie die Verbindung auf Nailed Up, damit die ZyWALL die Verbindung von sich aus offen hält.

Wählen Sie Site-to-site und wählen als Gateway die eben angelegte IKE-Verbindung zum Intra2net System.

Wählen Sie als "" das zu verbindende Netz hinter der Zywall. Wählen Sie als "" das eben angelegte Netzwerkobjekt mit dem Netz des Intra2net Systems.

Aktivieren Sie "", um die Sicherheit der Verbindung gegen Netzmanipulationen zu gewährleisten.

Wählen Sie als "" AES128 und SHA1. Stellen Sie die "" auf DH2.

Die Verbindung ist nun fertig konfiguriert und sollte im Hintergrund bereits aufgebaut werden.