Inhaltsverzeichnis

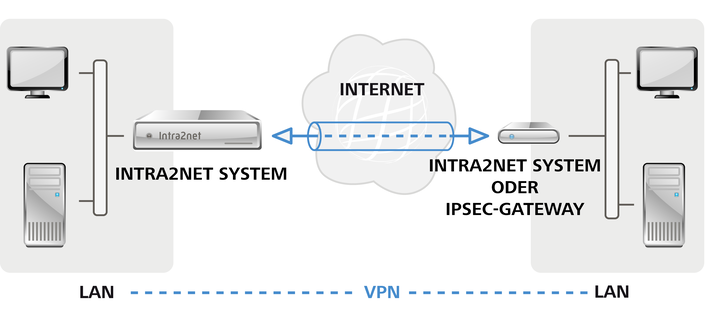

Wenn in einem entfernten Netz mehrere Rechner mit einem Netz hinter dem Intra2net System verbunden werden sollen (z.B. in einer Filiale), ist es normalerweise sinnvoller, ein VPN zwischen den beiden Netzen aufzubauen anstatt für jeden dieser Rechner ein einzelnes VPN.

Dieses VPN wird dann zwischen dem Intra2net System und einem IPSec Gateway vor dem anderen Netz aufgebaut. Dieses IPSec Gateway kann ein Intra2net System sein, es kann sich aber auch um ein anderes kompatibles Produkt handeln.

Über einen VPN-Tunnel können auch Netze mit privaten IPs verbunden werden. Die IPs dienen aber weiterhin zur Adressierung. Daher können Sie keine Netze mit identischen oder überlappenden Netzbereichen per VPN verbinden.

Achten Sie darauf, dass das Intra2net System und das IPSec Gateway auf der Gegenstelle selbst eine offizielle IP bekommen und nicht hinter einem Router stehen, der NAT macht. VPN hinter einem NAT-Router ist zwar möglich, kann jedoch vor allem dann zu Schwierigkeiten führen, wenn beide Seiten hinter NAT-Routern sind.

Es ist nicht notwendig, fest zugewiesene IPs zu verwenden, es können ohne Schwierigkeiten auf einer oder beiden Seiten dynamische IPs mit DynDNS zum Einsatz kommen.

Wenn die Verbindung auf einer Seite regelmäßig getrennt wird (z.B. durch Zwangstrennung bei DSL), sollten Sie dafür sorgen, dass die Verbindung von beiden Seiten her aufgebaut werden kann und nicht nur von einer.

Eine auf dem Intra2net System konfigurierte Verbindung gilt für die Verbindung von einem Netz auf Seite der Gegenstelle und einem Netz hinter dem Intra2net System. Möchten Sie mehrere Netze miteinander verbinden, können Sie für jede Netzkombination eine eigene Verbindung konfigurieren. Achten Sie darauf, für jede dieser Verbindungen immer dieselbe Kombination an Schlüsseln/Zertifikaten zu verwenden.