Das Intra2net System benötigt einen eigenen, privaten Schlüssel mit X.509-Zertifikat um VPN-Verbindungen von Clients entgegen nehmen zu können. Dieser eine Schlüssel kann problemlos für alle VPN-Verbindungen gemeinsam verwendet werden. Technisch wäre es möglich diesen Schlüssel auch für SSL/TLS-Verbindungen zu verwenden. Allerdings haben dafür genutzte Zertifikate typischerweise nur eine kurze Laufzeit, weswegen ein Schlüssel nur für die VPN-Verbindungen normalerweise die bessere Wahl ist.

Einige VPN-Clients fordern ein CA-signiertes Zertifikat, weswegen wir empfehlen von Anfang an gleich ein solches, wie im Folgenden beschrieben, einzurichten.

Das Intra2net System sollte für die VPN-Clients über einen DNS-Namen im Internet adressierbar sein.

Hat das Intra2net System eine feste IP, richten Sie für diese einen DNS-Eintrag in der eigenen offiziellen Domain ein. Das System ist dann unter einem Namen wie z.B.

intra.kundenname.deodermail.example.comerreichbar. Dies kann normalerweise beim Webspace-Provider, der die Domain verwaltet, kostenlos und zeitnah eingerichtet werden.Bekommt das Intra2net System bei jeder Interneteinwahl eine andere IP zugewiesen, muss zur Adressierung ein DynDNS-Dienst eingerichtet werden. Siehe hierfür Abschnitt 11.13, „DynDNS“.

Eine feste IP kann bei einigen VPN-Clients nicht direkt und ohne DNS-Namen verwendet werden. Außerdem ist eine Änderung der IP bei Providerwechsel aufwendig. Wir raten daher dazu, ausschließlich DNS-Namen und keine IPs zur Adressierung zu verwenden.

Gehen Sie in das Menü "" und hinterlegen diesen extern erreichbaren DNS-Namen im Feld "".

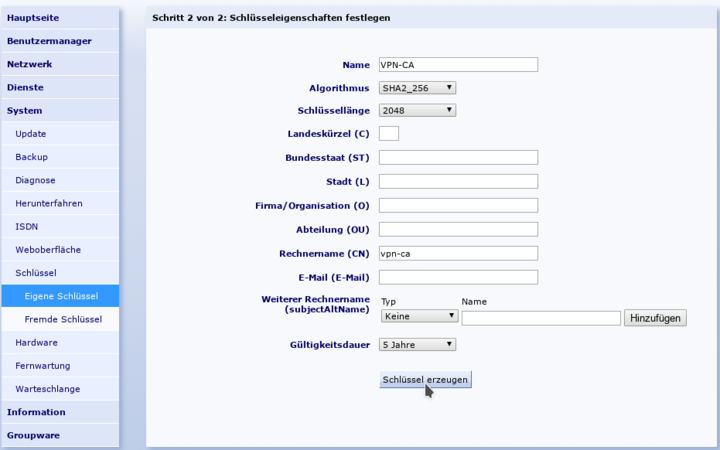

Gehen Sie in das Menü "" und legen einen neues, selbstsigniertes Zertifikat an.

Nennen Sie den Schlüssel

VPN-CAoder ähnlich und tragen das auch als Rechnername ein. Geben Sie NICHT den DNS-Hostnamen des Intra2net Systems als Rechnername ein. Wir empfehlen eine Gültigkeitsdauer von 5 Jahren. Lassen Sie den Schlüssel erzeugen.

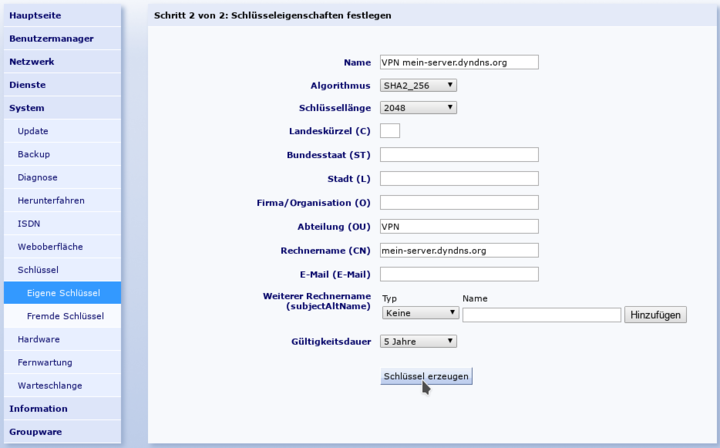

Legen Sie ein weiteres neues, selbstsigniertes Zertifikat an. Geben Sie dem Schlüssel den Namen "VPN" und hängen dann den externen DNS-Hostnamen Ihres Intra2net Systems an, also z.B.

VPN mein-server.dyndns.org. Tragen Sie den externen DNS-Hostnamen unter "" ein. Um ID-Konflikte mit für TLS verwendeten Schlüsseln zu umgehen, tragen Sie z.B. bei "" den WertVPNein. Lassen Sie den Schlüssel erzeugen.

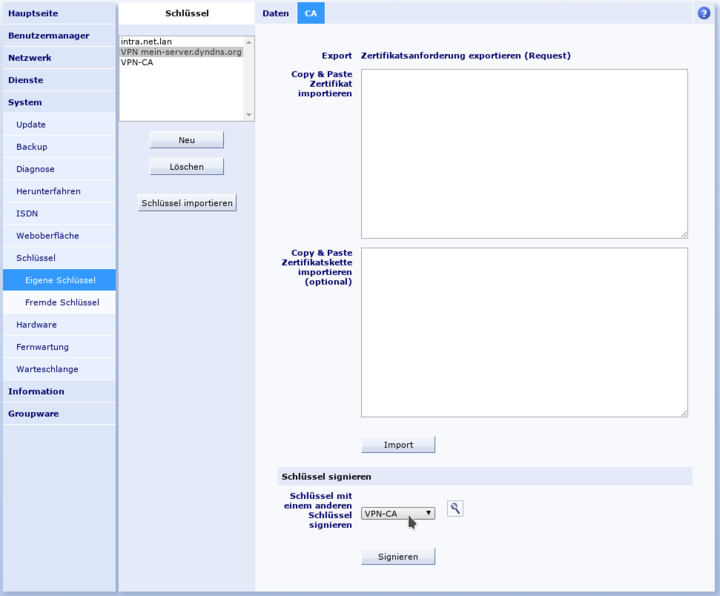

Wechseln Sie bei dem eben erzeugten Schlüssel auf den Reiter "". Lassen Sie dann diesen Schlüssel mit dem vorher erzeugten VPN-CA-Schlüssel signieren.

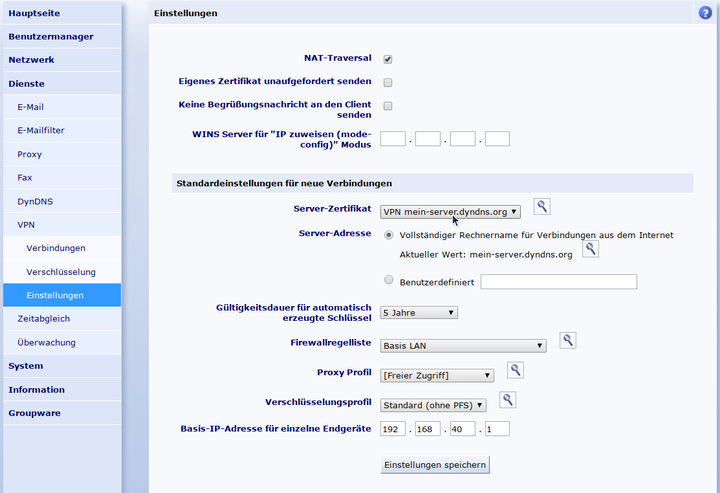

Gehen Sie in das Menü "" und legen das eben erzeugte und signierte Server-Zertifikat als Standard fest.

Im Menü "" können Sie die Standardeinstellungen für neu erstellte VPN-Verbindungen festlegen. Die dort hinterlegten Einstellungen gelten sowohl für IPSec- als auch WireGuard-Verbindungen.

Server-Zertifikat und Server-Adresse sind wie in Abschnitt 46.2.1, „Zertifikat erstellen“ beschrieben zu konfigurieren.

Wählen Sie eine Firewallregelliste, die den für VPN-Clients üblicherweise gewünschten Zugriff ins lokale Netz erlaubt.

Jeder VPN-Client bekommt für die VPN-Verbindung eine individuelle, virtuelle IP zugewiesen. Diese muss außerhalb aller lokalen Netze, Routings und anderen VPN-Verbindungen liegen. Tragen Sie unter "" die IP für den ersten VPN-Client ein. Alle weiteren VPN-Clients erhalten fortlaufende IPs.