Der WireGuard Client für Windows verwendet die Microsoft Data Protection API (DPAPI) zum

Schutz der Konfiguration und Schlüssel. Diese werden immer mit der DPAPI verschlüsselt auf

der Festplatte gespeichert, normalerweise in C:\Program

Files\WireGuard\Data\Configuration. Zur Verschlüsselung per DPAPI wird das

Passwort des Benutzers oder ein im Microsoft-Konto hinterlegter Zufallswert verwendet. Bei

Verwendung von Active Directory ist dort noch ein Nachschlüssel hinterlegt.

Der Schutz der VPN-Konfiguration ist also eng an das Windows-Login gekoppelt. Maßnahmen zur Verbesserung der Sicherheit sollten daher am Windows-Login ansetzen. Andere Programme, die mit den Rechten des jeweiligen Benutzers laufen, können Zugriff auf die VPN-Konfiguration erlangen. Ohne gültiges Login des Benutzers ist ein Zugriff aber nicht möglich.

Für die volle Nutzung des WireGuard Clients werden unter Windows die Rechte der

Administratorengruppe benötigt. Es ist aber möglich das WireGuard-VPN einmalig als

Administrator einzurichten und dann für andere Nutzer ohne Administratorrechte

vorzubereiten. Diese anderen Nutzer benötigen aber die Mitgliedschaft in der

Windows-Benutzergruppe Netzwerkkonfigurations-Operatoren

(S-1-5-32-556), um WireGuard nutzen zu können.

Gehen Sie wie folgt und in dieser Reihenfolge vor, um den Zugriff einzurichten:

Öffnen Sie die Windows-Benutzerverwaltung und fügen den/die gewünschten Benutzer zur Gruppe

Netzwerkkonfigurations-Operatoren(S-1-5-32-556) hinzu.Öffnen Sie eine Eingabeaufforderung (cmd.exe) als Administrator und führen folgenden Befehl aus um den Zugriff im WireGuard Client freizugeben:

reg add HKLM\Software\WireGuard /v LimitedOperatorUI /t REG_DWORD /d 1 /fKonfigurieren Sie die gewünschte VPN-Verbindung im WireGuard Client einmalig als Benutzer mit Administratorrechten.

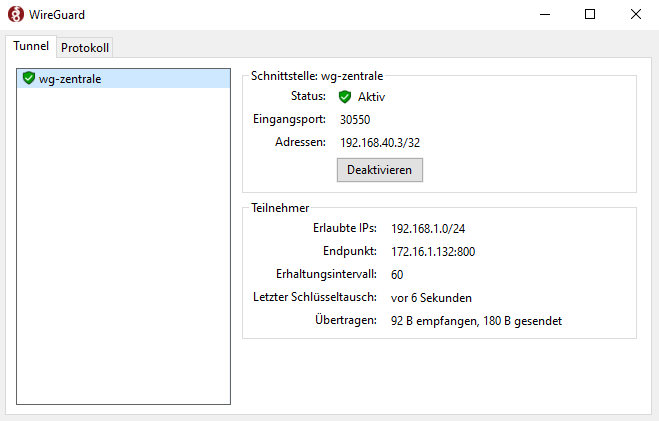

Nutzer ohne Administratorrechte bekommen jetzt eine Variante des WireGuard Clients mit reduzierten Möglichkeiten zu sehen und können darüber die vorher vom Administrator hinterlegten Verbindungen aufbauen und trennen. Die Menüpunkte zum Importieren oder Bearbeiten von Verbindungen sind nicht verfügbar.

Der WireGuard Client für Windows erlaubt das Standardgateway in den VPN-Tunnel zu legen. Dies wird bei der Konfiguration des Tunnels auf dem Intra2net System über die Option "" beim Punkt "" umgesetzt.

Dann fließt aller Datenverkehr, auch der für das Internet bestimmte, zuerst durch den VPN-Tunnel zum Intra2net System. Dies ist empfehlenswert wenn der Client nicht über eine vertrauenswürdige Internetanbindung verfügt, z.B. einen öffentlichen WLAN-Hotspot. Allerdings wird die Internetleitung des Intra2net Systems stärker belastet, da der Datenverkehr vom Client ins Internet hier jetzt zweimal übertragen werden muss.

Der WireGuard Client für Windows verfügt in diesem Zusammenhang noch über eine weitere Funktion, das Blockieren des Datenverkehrs außerhalb des VPN-Tunnels. Mit dieser Funktion werden mit wenigen Ausnahmen alle Pakete blockiert, die nicht in den VPN-Tunnel laufen. Dies betrifft insbesondere auch den Datenverkehr in das lokale Netz am Standort des Clients. Also z.B. den Zugriff auf Netzwerkdrucker, NAS-Laufwerke und ähnliches am Standort des Clients.

Ob diese Pakete erlaubt oder blockiert werden sollen, können Sie beim Anlegen der Verbindung auf dem Intra2net System festlegen. Ebenso kann es nachträglich beim Bearbeiten des VPN-Tunnels auf dem Windows Client geändert werden.

Für das Blockieren wird die Windows Filtering Platform (WFP) verwendet. Diese ist nicht zu verwechseln mit der Windows Firewall und ist unabhängig von dieser eine Ebene tiefer im System angesiedelt. Daher sind diese Filter auch nicht in der Windows Firewall sichtbar oder mit ihr beeinflussbar.