Bei jeder Regelliste wird eingestellt, ob Sie für das Lokale Netz und VPNs oder für den Zugriff vom Internet (Provider) genutzt werden kann. Diese Unterscheidung ist ein zusätzlicher Schutz, damit man nicht aus Versehen z.B. eine Regel mit Vollzugriff für Verbindungen aus dem Internet festlegen kann.

Beinahe alle Protokolle erwarten auf ein gesendetes IP-Paket eine Antwort. Bei TCP können z.B. überhaupt erst Daten fließen, sobald die Gegenstelle den Aufbau der Verbindung bestätigt hat. Daher muss eigentlich für fast alle Protokolle nicht nur der Hinweg der Pakete in der Firewall zugelassen werden, sondern auch der Rückweg für die Antwortpakete geöffnet werden.

Damit man nun nicht jede Regel an zwei oder mehr Stellen eintragen muss, kann das Intra2net System jedes Antwortpaket automatisch der entsprechenden Verbindung zuordnen (Stateful Firewall). Über die Option "" werden diese Antwortpakete automatisch durch die Firewall gelassen. Nur in ganz wenigen Ausnahmen macht es Sinn, auf die automatische Antwortregel zu verzichten.

Eine Regelliste wird von oben nach unten abgearbeitet. Treffen alle Bedingungen einer Regel zu („Match“), wird die Aktion der Regel ausgeführt. Bei den meisten Aktionen ist der Durchlauf für dieses Paket beendet, spätere Regeln haben keine Auswirkung (die erste zutreffende Regel entscheidet).

Trifft keine Regel einer Regelliste zu, wird das Paket verworfen (implizites Deny). Dies wird durch die unveränderliche Regel am Schluss der Regelliste visualisiert. Wird ein Paket an eine andere Regelliste weitergeleitet und trifft dort keine Regel zu, wird das Paket an die ursprüngliche Regelliste zurückverwiesen. Die in der weitergeleiteten Regelliste angezeigte „Deny“ Regel gilt nicht für den Rücksprung.

Sind verschiedene Kriterien einer Regel aktiviert (z.B. Quelle, Dienst und Verbindungsstatus), so müssen alle diese Kriterien zum Ausführen der Aktion auf das Paket zutreffen. Sind bei einer Regel keine Kriterien eingetragen, wird die Aktion immer ausgeführt.

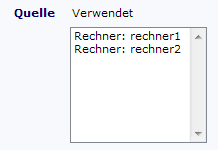

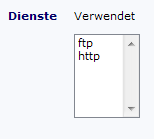

Bei den Kriterien „Quelle“, „Ziel“ und „Dienst“ können mehrere Möglichkeiten eingestellt werden. Es reicht, wenn eine davon zutrifft (Oder-Verknüpfung).

Beispiel:

|

|

| Quelle | Dienst | Trifft zu |

|---|---|---|

| Rechner1 | Ping | Nein |

| Rechner1 | HTTP | Ja |

| Rechner1 | FTP | Ja |

| Rechner2 | HTTP | Ja |

| Rechner2 | FTP | Ja |

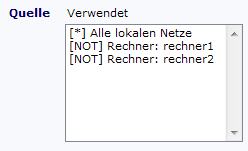

Es können auch Objekte mit „Not“ in eine Regel eingefügt werden. Die Aktion wird ausgeführt, wenn dieses Objekt nicht im Paket vorkommt. Werden mehrere Objekte mit „Not“ eingestellt, darf keines davon vorkommen (Und-Verknüpfung).

Werden Objekte mit „Not“ und normale Objekte in einer Bedingung gemeinsam verwendet, muss mindestens eines der normalen Objekte zutreffen (Oder-Verknüpfung), aber keines der Objekte mit „Not“ (Und-Verknüpfung).

Beispiel:

| Quelle | Trifft zu |

|---|---|

| Rechner1 | Nein |

| Rechner2 | Nein |

| Rechner3 | Ja |

| Rechner aus dem Internet | Nein |

Die Aktionen im Überblick:

| Aktion | Beschreibung |

|---|---|

| Accept | Paket durchlassen. |

| Deny | Paket verwerfen, der Absender bekommt keine explizite Fehlermeldung (muss auf Timeout warten). |

| Reject | Paket verwerfen, zusätzlich dem Absender eine Fehlermeldung senden (ICMP Port unreachable). |

| Nothing | Nichts tun, Paket durchläuft die weiteren Regeln. Die Log-Option wird dennoch ausgeführt. |

| Weiterleiten an | Weiterleitung an eine andere Regelliste; Weiterleitung ist nur an vollständige Regellisten gleichen Typs möglich. |

| Return | Rücksprung an ursprüngliche Regelliste. Wurde keine Weiterleitung verwendet, ist dies gleichbedeutend mit „Deny“. |

| Transproxy | Umleitung auf den HTTP-Proxy des Intra2net Systems (nur bei Typ „LAN und VPN“). Regeln für den transparenten Proxy müssen immer an Anfang einer Regelliste stehen. |

Wir empfehlen für das Blocken von Paketen aus dem LAN „Reject“ zu verwenden. Der Vorteil gegenüber „Deny“ ist, dass der Benutzer sofort eine Fehlermeldung bekommt und nicht erst auf einen Timeout warten muss.

Für Pakete aus dem Internet (in einer Provider-Regel) empfehlen wir dagegen „Deny“, denn die sofortigen Rückmeldungen von „Reject“ beschleunigen und vereinfachen einen Portscan aus dem Internet erheblich.

Auf der Karteikarte „Extra“ sind noch weitere Bedingungen untergebracht.

Sie können unter Netzwerk > Firewall > Zeiten Zeitprofile definieren. Diese Zeitprofile können dann bei jeder Regel als Bedingung hinzugefügt werden. Nur innerhalb des definierten Zeitprofils trifft die Bedingung zu; nur dann kann die Aktion ausgeführt werden.

Logging ist keine Bedingung, sondern wie eine weitere Aktion: Ist das Logging aktiv und alle Bedingungen treffen zu, dann wird die Daten des Pakets plus der in der Regeln angegebene Logging-Text in der messages-Logdatei protokolliert.

Limits können für die Aktion und für das Logging separat konfiguriert werden. Eine Limitierung für die Aktion bedeutet, dass die Aktion nicht ausgeführt wird, sobald das Limit überschritten wurde. Eine Limitierung für das Log bedeutet, dass das Paket nicht protokolliert wird, sobald das Limit überschritten wurde.

Limitiert werden kann auf eine bestimmte Anzahl von Paketen pro Zeiteinheit. Über den Spitzenwert kann das Limit kurzfristig überschritten werden. Wurde in einer Zeiteinheit der Spitzenwert ausgenutzt, steht er in den folgenden Zeiteinheiten erst wieder zur Verfügung, wenn zwischendurch das Limit in einer Zeiteinheit nicht ausgenutzt wurde.

Eine Bedingung, die zutrifft, sobald das Paket eine Größe in dem angegebenen Bereich hat.

Das Intra2net System verwendet eine stateful Firewall. Das bedeutet, er ordnet jedes Paket einer Verbindung zu und kann sich für jede dieser Verbindungen den Zustand merken. Über die Bedingung Verbindungsstatus kann man auf diese Daten zugreifen.

| Neu | Erstes Paket, das eine neue Verbindung aufbaut |

| Ungültig | Das Paket setzt entweder eine bestehende Verbindung voraus, die nicht existiert, oder passt nicht zu einem bestehenden Verbindungsstatus |

| Aufgebaut | Das Paket gehört zu einer bereits bestehenden Verbindung |

| Zugehörig | Die Verbindung dieses Pakets gehört logisch zu einer anderen, bereits bestehenden Verbindung (z.B. Pakete von ftp-data sind zugehörig zu ftp-control) |

| Portforwarding | Die Verbindung des Pakets wird über Portforwarding weitergeleitet |

| Statische NAT | Die Verbindung des Pakets wird über statische NAT weitergeleitet |

Einige Server (vor allem öffentliche FTP-Server) versuchen bei einem Verbindungsaufbau Benutzerdaten über das ident-Protokoll zu ermitteln. Dazu baut der Server eine Verbindung zu TCP-Port 113 des aufrufenden Clients auf. Wegen NAT landet dieser Aufruf normalerweise beim Intra2net System und wird durch die Provider-Regel blockiert.

Die meisten dieser Server warten aber auf einen Timeout oder eine Fehlermeldung vom ident, bevor sie einen Login erlauben. Daher hat es sich bewährt, in jede Providerregel ein „Reject“ für das ident-Protokoll einzufügen.