Stehen mehrere offizielle IPs zur Verfügung und soll damit ein Server in einer De-Militarized Zone (DMZ) angebunden werden, so kann dies in drei unterschiedlichen Varianten erfolgen.

![[Hinweis]](../images/admon/note.png) | Hinweis |

|---|---|

Bitte beachten Sie, dass Sie bei allen Verfahren immer mindestens 8 offizielle IPs benötigen, um (mindestens) einen Server in einer DMZ anbinden zu können. |

| Vorteile | einfach verständlich, weit verbreitet |

| Nachteile | Verschwendung von IP-Adressen durch Teilung des Netzes, Subnetz-Routing muss auf dem Router eingetragen werden |

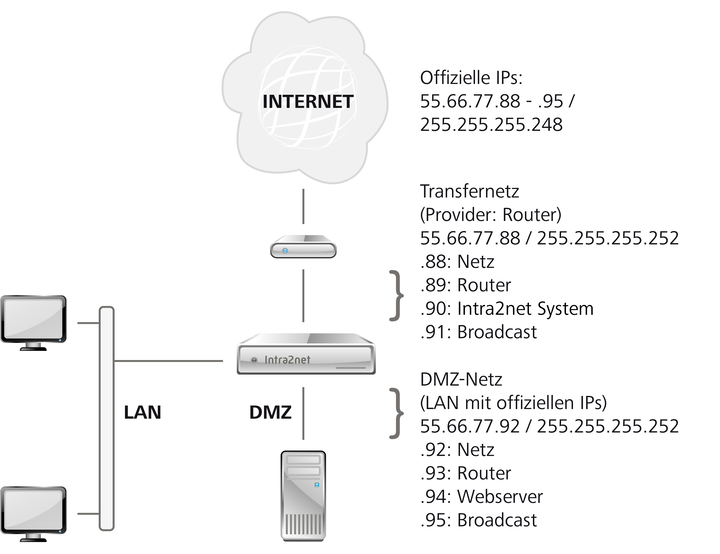

Bei dieser Variante wird das vorhandene Netz mit offiziellen IPs in zwei kleinere Subnetze geteilt: Ein sog. Transfernetz zwischen Router und Intra2net System und ein DMZ-Netz. Da pro Subnetz immer zwei IPs für Netzadresse und Broadcast benötigt werden und das Intra2net System in beiden Netzen eine IP benötigt, steht von 8 offiziellen IPs am Ende nur eine für einen Server in der DMZ zur Verfügung.

Auf dem Router muss eingestellt werden, dass das direkt angeschlossene Netz (Transfernetz) verkleinert wurde und dass das DMZ-Netz über das Intra2net System geroutet wird. Da der Benutzer auf einen vom Provider gestellten Router oft keinen Zugriff hat, muss diese Einstellung der Provider für Sie vornehmen.

| Vorteile | flexibel, gute Ausnutzung der IPs |

| Nachteile | funktioniert nicht mit allen Protokollen |

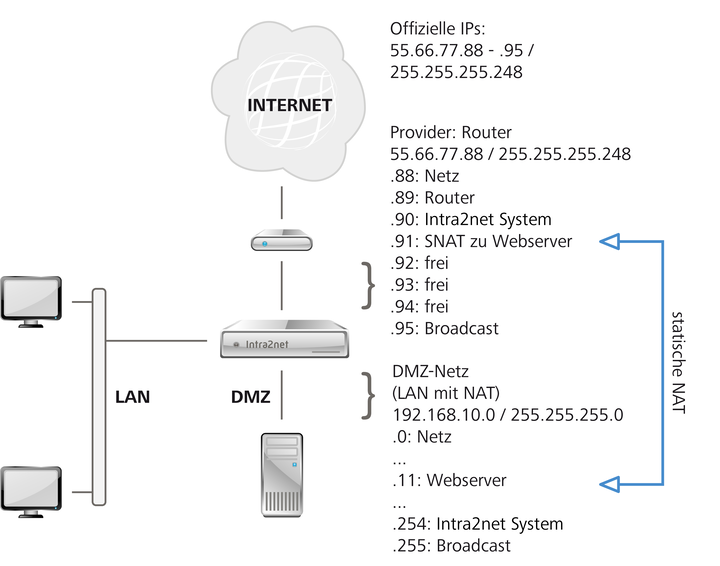

Bei dieser Variante wird die DMZ wie ein normales LAN mit IPs aus einem privaten Adressraum (z.B. 192.168.x.x) eingerichtet. Legen Sie alle DMZ-Server unter Netzwerk > Intranet > Rechner an. Im Menü Netzwerk > Firewall > Statische NAT wird dann eine Weiterleitung der öffentlichen IP auf den Server in der DMZ konfiguriert.

Das Intra2net System beantwortet automatisch ARP-Anfragen für die IPs mit Statischer NAT sobald sie im Netz zwischen Router und Intra2net System liegen. Deshalb benötigen Sie auf dem Router keine speziellen Routingeinträge für diese IPs.

Da der Server nur seine IP aus dem LAN - nicht aber seine öffentliche - kennt, funktionieren manche Protokolle nicht, denn einige Protokolle übertragen zusätzlich die verwendete IP im normalen Datenstrom. Bei einigen Protokollen kann das Intra2net System dies kompensieren (z.B. FTP und PPTP), bei anderen aber nicht (z.B. H.323).

| Vorteile | funktioniert mit allen Protokollen, gute Ausnutzung der IPs |

| Nachteile | komplexere Konfiguration |

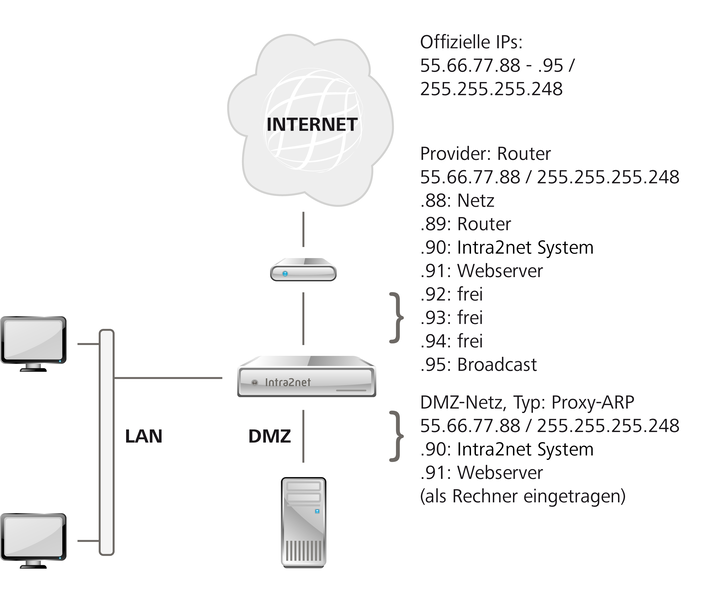

Bei Proxy-ARP wird das Netz zwischen Router und Intra2net System mit den gleichen Daten ein weiteres mal als DMZ angelegt. Unter Netzwerk > Interfaces tragen Sie für die DMZ den Typ "Proxy-ARP" ein. Geben Sie dem Intra2net System in diesem Netz die gleiche IP wie Sie sie auch unter Netzwerk > Provider > Profile eingetragen haben. Tragen Sie unbedingt alle Rechner in dem DMZ-Netz einzeln unter Netzwerk > Intranet > Rechner ein. Das Intra2net System geht davon aus, dass alle dort nicht eingetragenen Rechner in dem Netz zwischen Intra2net System und Router liegen.

Stellen Sie das Default-Gateway auf dem Server in der DMZ auf das Intra2net System. Das Intra2net System vermittelt jetzt zwischen den beiden Netzteilen, ohne dass die beteiligten Rechner davon etwas mitbekommen. Für die Rechner sieht es so aus, als ob es sich um ein einzelnes, größeres Netz handelt. Selbstverständlich kontrolliert die Firewall den Datenverkehr zwischen den beiden Netzteilen.

Auf dem Router müssen Sie für das interne Netz keine speziellen Einstellungen vornehmen.

![[Achtung]](../images/admon/caution.png) | Achtung |

|---|---|

Bei der Erstinstallation kann es leicht zu Problemen mit dem ARP-Cache des Routers kommen. Der Router denkt dann, dass der Server noch im Netz zwischen Router und Intra2net System liegt. Konfigurieren Sie zuerst das Intra2net System, dann den Server in der DMZ und starten danach den Router neu um dieses Problem zu vermeiden. |